Le contexte

La crise sanitaire, n'a pas freiné les attaques informatiques, bien au contraire: l'envolée du bitcoin éveille les appétits (cryptojacking, ...), le confinement laisse le temps aux script kiddies de s'éxercer, et l'exfiltration de données a atteint des degrés de sophistication inédits avec des trojans comme emotet ...

Toutes ces menaces utilisent volontiers le phishing, francisé en hammeçonnage, afin de se propager.

Si communément le but du phishing est de rediriger l'utilisateur vers un formulaire (d'authentification par exemple) à l'habillage légitime afin de lui subtiliser ses identifiants, il faut aussi savoir qu'emotet est par exemple capable de générer automatiquement une réponse à un mail reçu en y adjoignant une pièce jointe légitime (la pièce jointe du mail répondu par exemple) ... mais infectée, afin de se propager. Une machine infectée renvoie toutes sortes de fichiers à destination de serveurs inconnus, mais potentiellement hostiles.

La vigilance est donc plus que jamais de rigueur: voici quelques questions simples à se poser

Les gestes Barrières

Pour votre information le destinataire n'est pas directement client de Zara, mais au moins une personne l'est dans son foyer. Il se trouve que le destinataire à déposer un colis retour de vêtements ce samedi même. Comme le destinataire n'est pas à l'origine de la commande initiale, il n'a pas prêté attention à l'enseigne qui était en destinatiaire du colis (Zara pourquoi pas?) et se souvient en revanche avoir laisser son mail personnel au moment de l'enregistrement du colis de retour.

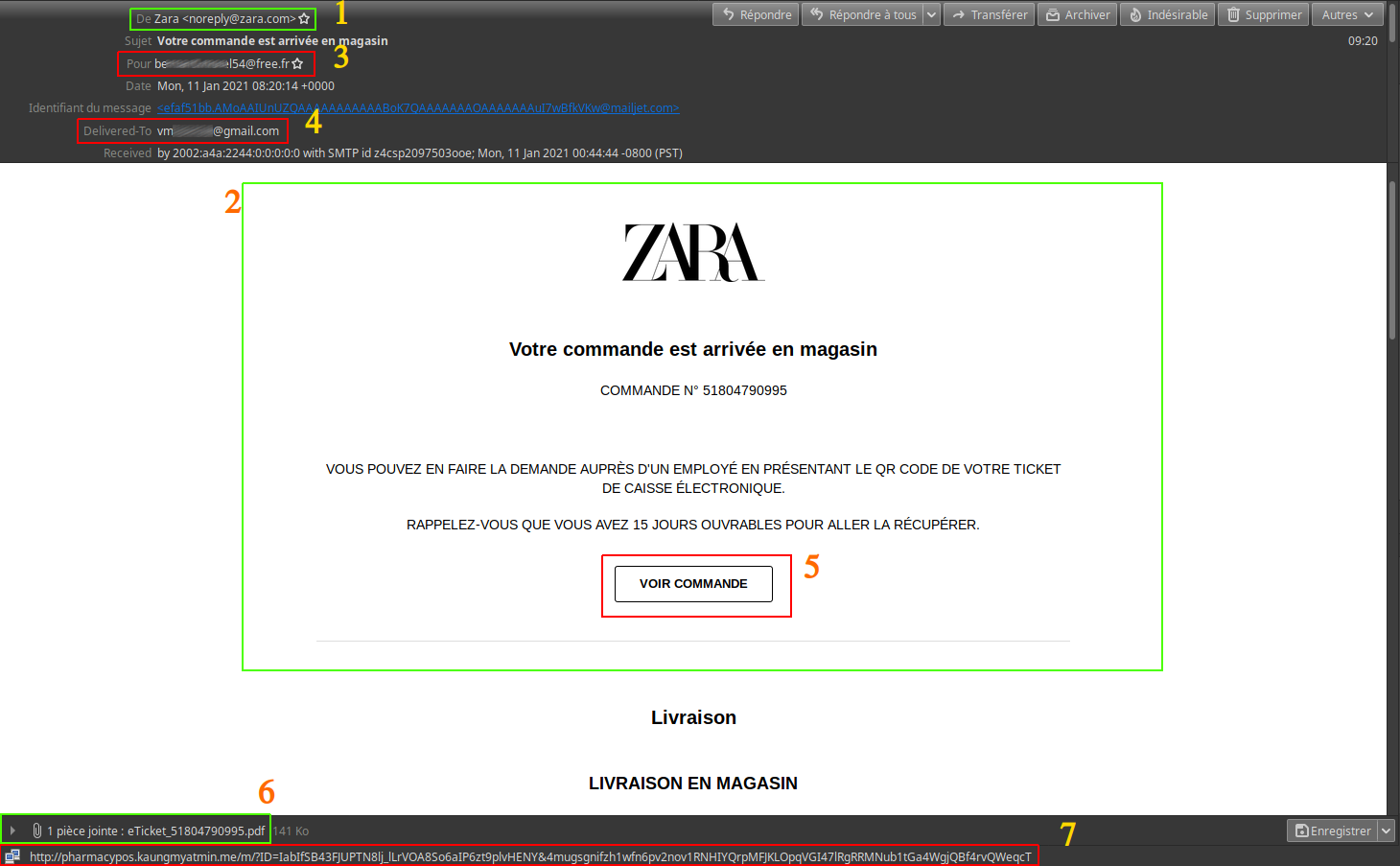

Voici un mail reçu 48h après la remise du colis retour (cliquer pour zoomer).

3 réflexes

Qui m'écrit? Avec quelle adresse? Sur laquelle de mes adresses? Pourquoi?

- [1] noreply@zara.com (entouré en vert) semble tout à fait légitime

- [2] le corps du mail (entouré en vert) semble lui aussi légitime : le logo ests le bon, pas de fautes d'orthographe, le propos est cohérent. Toutefois le destinataire constate qu'il ne s'agit pas tout à fait d'un retour, mais d'une arrivée en magasin. Y a t il eu demande de remplacement, et quelque chose à aller chercher? N'étant pas à l'origine du retour le doute persiste

- [3] l'email destinataire beXXXXXXXXXX54@free.fr (entouré en rouge) est incohérent, le destinataire ne connaît pas cette adresse email: ce n'est ni une des siennes, ni celle de quelqu'un qu'il connaît a priori.

- [4] l'email en 'delivered-to' (affichée dans les en-têtes complètes du message) vmXXXXXXXX@gmail.com (entouré en rouge) est celle du destinataire. Le fait qu'elle ne soit pas la même que l'en tête 'for' (ici traduite par 'Pour' par thunderbird) n'est pas cohérent.

Survole des liens AVANT de cliquer et vérification de la cohérence des urls

- [5] avant de cliquer sur le bouton "VOIR COMMANDE" (entouré en rouge), le simple survole du bouton (sans cliquer évidemment) fait apparaître l'url vers la quelle le destinatiare sera redirigé s'il clique

- [7] une adresse en https://pharamacypose.kaungmyatmin.me/...(entouré en rouge) paraît tout à fait incohérente avec l'action de visionner une commande ZARA.

Analyse des pièces jointes, éventuellement visionnage online AVANT l'ouverture sur la machine

- [6] "enregistrer sous", et surtout pas "ouvrir" ou "ouvrir avec" la pièce jointe (entouré en rouge) et afin de l'analyser à l'aide d'un antivirus local ou online

- il est également pertinent si le doute subsite d'effectuer un visionnage de la PJ en ligne ci, cela est possible (ici docfly permet de visionner)

ces 3 réflexes sont applicables dans tous les contextes

Quel que soit votre client mail ou webmail il est possible de faire afficher les en-têtes complètes et d'avoir l'aperçu d'un lien au survol de la souris

Gardez en tête que tous les coups sont permis

- se faire passer pour site marchand, bien sûr, mais aussi , un site de banque, un site de service publique, le site de votre employeur ...

- ce qui arrive par mail peut arriver par n'importe quel canal de communication (SMS, WhatsApp, messenger, etc ...): ces 3 réflexes restent valables

Conclusion

Avec un peu d'attention et les bons réflexes nous avons éviter un clic vers un lien malicieux (probablement un formulaire d'authentification maquillé aux couleurs de l'enseigne Zara, ou demandant directement les coordonnées bancaires à l'utilisateur).